情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、インフォスティーラーへの感染手法として現在流行しているClickFixの実態を調査するとともに、新たな手法として流行の兆しが見られるFileFixについても分析を行い、その結果を発表いたします。

詳細のセキュリティレポートはこちら

「ClickFixとFileFixがユーザーをだましてインフォスティーラーに感染させる」

https://www.daj.jp/security_reports/48/

流行中のマルウェア感染手法ClickFixとは

ClickFixは、インフォスティーラーをはじめとするマルウェアに感染させるための手法です。近年ではインフォスティーラーにより、ユーザーの認証情報が窃取され、オンライン証券口座への不正アクセスに使用されるなど、その被害は拡大しています。ClickFixは2024年上旬ころから観測され、その後急速に流行しており、国内でも被害が発生しています。※1

ESET社の調査※2によると、同社で観測したClickFixは 2024年下半期と比べ、2025年上半期は500%以上増加 したと述べています。実際の感染手法としては、Webページに偽警告や偽CAPTCHA等を出して、その解決策(Fix)を表示し、それを信じたユーザー自身にPCを操作させ、マルウェアに感染させるというものです。これは人を騙すことで不正な操作をさせたり、情報を窃取するソーシャルエンジニアリングの一種です。

※1‥ClickFixの被害をJSOCの複数のお客様にて観測 | LAC WATCH (lac.co.jp)

https://www.lac.co.jp/lacwatch/alert/20250519_004380.html

※2‥ESET Threat Report H1 2025 (welivesecurity.com)

https://www.welivesecurity.com/en/eset-research/eset-threat-report-h1-2025/

ClickFixはどんな手法でマルウェア感染させるのか

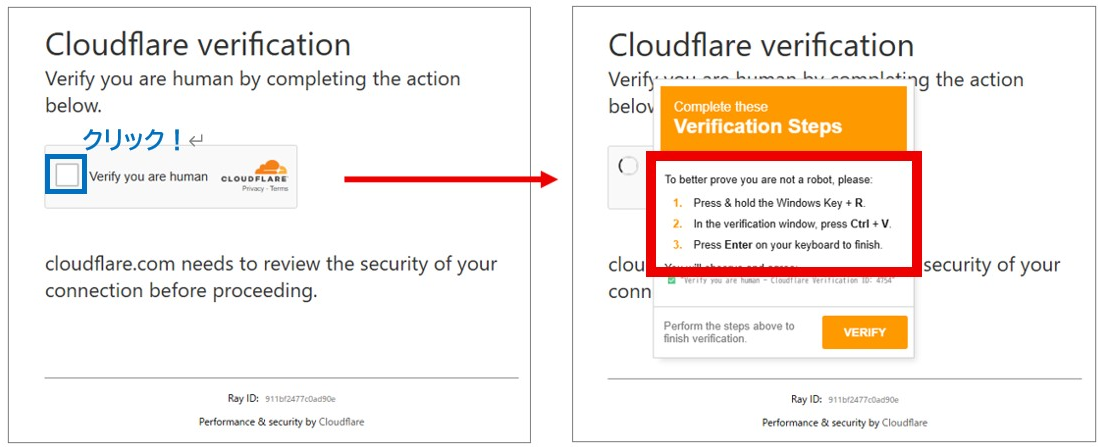

ClickFixはいろいろな表示パターンがありますが、代表的な例として、機械的なアクセスでないことを証明させるページを模倣するものがあります。

この例では、クリック(図の青枠)したあとに証明ステップと称し、手順に沿って操作を実行するように促します。(図の赤枠)。また、実はクリックと同時にクリップボードに文字列(コマンド)がコピーされています。

代表的な手順は下記の通りです。

1.Windowsキー+R(「ファイル名を指定して実行」を表示するためのショートカット)

2.Ctrl+V(コピーしたものを貼り付ける)

3.Enter(貼り付けたコマンドが実行される)

3番目のステップまで進みEnter を押すと、悪意のあるコマンドを自分自身で実行することになり、マルウェアに感染してしまいます。

攻撃者視点でのメリット

ClickFixは高度な攻撃技術が不要で、ユーザーに気付かれにくく、汎用的にマルウェア配信できることが攻撃者に選ばれる理由となっています。起点となる偽のWebページを用意しておけば、あとはユーザーを画面の手順に従わせてキーボードを数回押させるだけです。

また、「PowerShell」※3などOSに標準でインストールされている機能を使い、悪意のあるコマンドを実行してマルウェアをダウンロードさせることで、Webブラウザーのセキュリティ機能(GoogleセーフブラウジングやMicrosoft Defender SmartScreenなど)を回避できるため、ユーザーに気付かれにくいこともメリットになります。

OSに標準でインストールされている機能は、利用の禁止や制限などの対策がされにくいという点からも、マルウェアのダウンロードに繋がる安定した導線が作れるため、汎用的に利用可能だと言えます。

※3…WindowsOSに標準搭載されているスクリプト言語であり、OSに直接司令を出す事ができる。

新たに確認されたClickFixの派生形、FileFix

2025年6月23日にセキュリティ研究者がClickFixに代わる新たな手法FileFixを発表しました※3。それから約10日後の2025年7月3日には、FileFixが実際に攻撃に悪用された事例を観測しています。

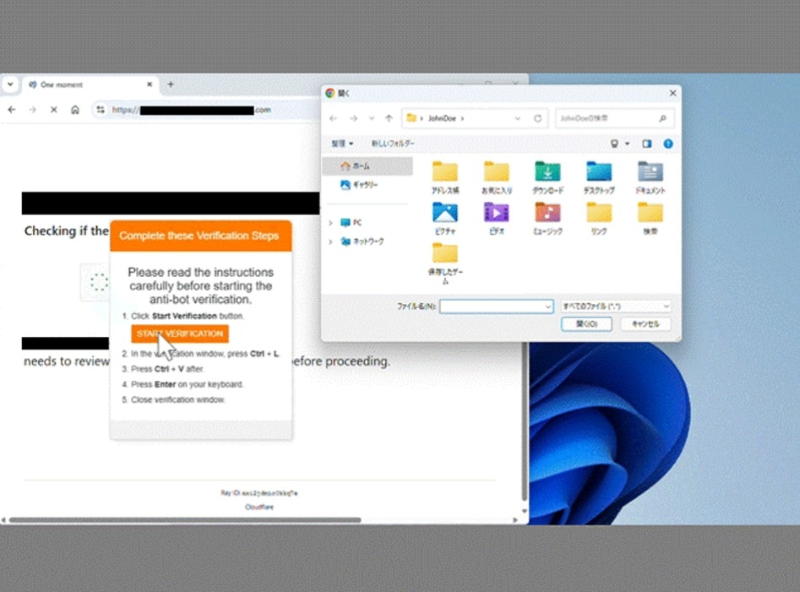

FileFixではWebサイトで何らかのファイルをアップロードする際に、「ファイルを選択」のボタンを押すことで立ち上がるWindowsのエクスプローラー(以下、エクスプローラー)を利用し、そのアドレスバーを使いコマンド実行することでマルウェアに感染させる手法です。

一般的に、エクスプローラーの「アドレスバー」にはファイルの格納されている場所を入力する事が多いですが、このアドレスバーに特定の文字列(「powershell」「cmd」など)を入力しEnterを押すと、コマンドも実行可能なアプリケーションを立ち上げることができます。

この仕組みを利用し、ClickFixと同じように手順に沿って操作を促すことで、ユーザーがあまり使い慣れない「PowerShell」などを起動する必要が無く、マルウェアのダウンロードの導線を作る事ができます。

ユーザーからすればWebブラウザーだけで操作が完結しているような感覚でマルウェアがダウンロードされてしまうため、より違和感がなく被害にあう可能性があります。(実体はWindowsのエクスプローラーも操作)。

これにより、マルウェア感染の成功確率が増す可能性があり、攻撃者にとっても効率的な手法であることから、今後も継続して使われていく可能性が考えられます。

攻撃者の注目は「ソーシャルエンジニアリング」

数年ほど前に流行していたマルウェア感染手法には、メールにMicrosoft OfficeのWordファイルやExcelファイルを添付して、受信者をだましてマクロを実行させるように仕向けるものが主流でした。OS側の仕様変更等によりマルウェア感染の成功率が減った結果、現在ではほとんど使われることがなくなりました。

その後も、攻撃側では様々な手法を試した結果、成功した手法のひとつがClickFixです。現在、ClickFixは世界中で流行しているマルウェア感染手法であり、そこから派生した新たな手法としてFileFixも使われ始めました。

過去から現在に至るまで、攻撃者は「いかにして人を騙すか」を考えており、ソーシャルエンジニアリングに注目していると言えます。また、ユーザー側としてはこのような手口があると知っておくことで、被害の軽減につながります。組織内での共有や、家庭内や身近な方への共有をしていただき、知識を拡げていくことが効果的でしょう。

■デジタルアーツのWebセキュリティ「i-FILTER」

https://www.daj.jp/bs/i-filter/

デジタルアーツでは日々様々な情報をもとにデータの収集を行っています。

「i-FILTER」Ver.10では、フィッシングサイトURLはフィルターデータベースへと迅速に配信され、

[脅威情報サイト][違法ソフト・反社会行為][不確定サイト(※)] カテゴリにてブロックすることが可能です。

※[不確定サイト] カテゴリは、弊社でカテゴリ精査を行った結果、コンテンツやURLなどの付随情報では利用用途が判断できないURLが含まれます。用途が判明した場合は別のカテゴリへと修正されます。

■安全なWebセキュリティの新定番「ホワイト運用」とは

https://www.daj.jp/bs/ifmf/

フィルターデータベースに反映されていないURLについても「ホワイト運用」を行うことで、デジタルアーツが安全を確認したURLにのみアクセスを許可し未知のフィッシングサイトや悪性URLをブロックすることができます。