~感染手法はいずれもメールを起点、アプリインストーラーを用いた新たな手法も~

情報セキュリティメーカーのデジタルアーツ株式会社(本社:東京都千代田区、代表取締役社長:道具 登志夫、以下 デジタルアーツ、証券コード2326)は、復活したEmotetについてのセキュリティレポートを公開したことを発表します。

Emotetは2014年頃から活動が確認されているマルウェアで、従来のバンキングマルウェアとしての機能のほかに、他のマルウェアを呼び込む機能や、ネットワーク内部やメールの履歴をもとに自身を拡散する機能なども持ち合わせています。2019年後半から2021年初頭にかけて猛威をふるっていたことで、ご記憶にある方も多いのではないでしょうか。このときの流行は、2021年1月末にEmotetの用いるボットネットがテイクダウンされたことにより終了しました。

しかし、同年11月に活動を再開。弊社で観測した範囲でも、12月上旬からEmotetに関連するとみられるメールが徐々に増えました。12月6日および9日には、マルウェア感染の疑いのあるお客様へ感染情報やホームページの改ざん情報をお知らせする弊社のDアラートでも報告しております。今回は、11月15日頃のEmotet復活からの1か月で確認された、様々な感染手法について紹介します。

12月6日公開分:

https://www.daj.jp/bs/d-alert/bref/?bid=172

12月9日公開分:

https://www.daj.jp/bs/d-alert/bref/?bid=174

今回の復活は再度の流行となるか

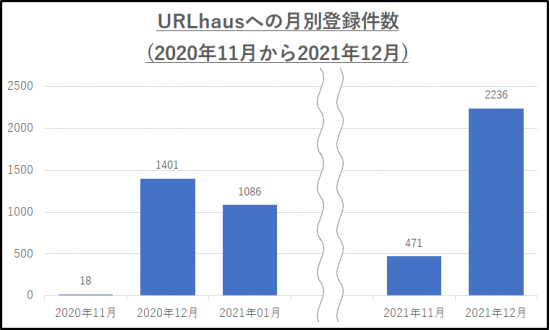

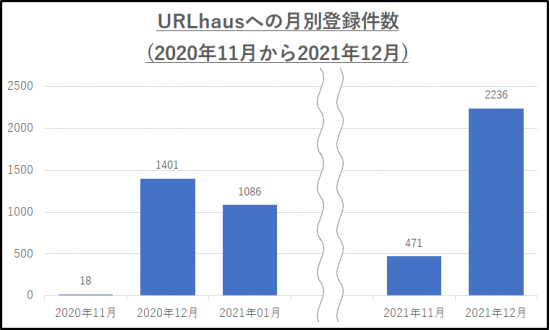

2020年11月から2021年12月まで、マルウェアの配布に使用された悪意あるURLを共有するプロジェクトURLhausに報告されたEmotetに関するURLの月別件数を示しました。特に2021年12月は、テイクダウンの直前と比べても多いことがわかります。これは1日当たりの報告数においても同様です。

1か月間で用いられた感染手法

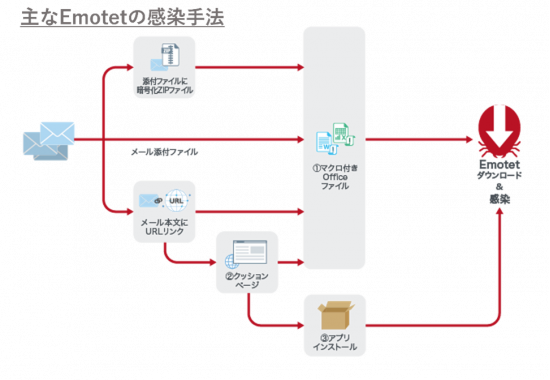

11月中旬の活動再開以降、Emotetは短いスパンで感染手法が変化していきましたが、報告されている手法はいずれも、メールを起点としていました。

メール以降の感染手法の多くは、ExcelやWordといったMicrosoft Officeファイルに含まれるマクロによるものであり、これは以前流行したEmotetと近い特徴です。ただし、今回は、そのOfficeファイルがメールに直接添付されるケース、暗号化zipファイルに含まれるケース、メールにリンクされたWebページからダウンロードされるケースなど、ファイルが端末に至るまでの手法は複数存在しました。また、Officeファイル内のマクロの挙動も複数確認されております。他にOfficeファイルを用いない感染手法として、アプリインストーラーを用いたものもありました。この場合、メールのリンク先からAPPINSTALLERファイル(拡張子 .appinstaller)をダウンロードし、実行することで感染に至ることが確認されています。それぞれの手法について詳しく説明します。

①マクロを含むOfficeファイル

Emotetの活動再開直後、多く取られた感染手法としては、メールへのOfficeファイルの添付でした。この時、多く見られた拡張子は「.docm」および「.xlsm」でした。これらはそれぞれ、Microsoft Word マクロ有効文書、Microsoft Excel マクロ有効ワークシートというファイルの種類を示すものです。これらのファイルはMicrosoft Office Word 2007以降、あるいはMicrosoft Office Excel 2007以降で作られていること、そしてマクロが有効になっていることを示すファイル形式です。特徴としては、変数名やプロシージャ名に対してランダムな文字列が用いられていることや、複数回に分けて文字列を処理し、難読化を解除し実行していることがあります。難読化については不要な文字列を挿入してあるだけで比較的シンプルです。しかし、これによりexecやstartなどといった実行を示す文字列を見つけにくくなり、セキュリティ機能の回避を狙っているものとみられます。

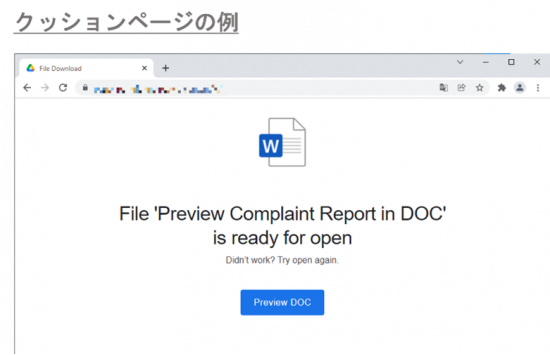

②メールに書かれるクッションページのURL

送られてきたメールに添付ファイルがないケースも多く見受けられました。その場合、メールにURLが記載されており、アクセスするよう書かれています。実際にアクセスすると、マクロを含むWordファイルやExcelファイルがダウンロードできるリンクがある設計となっていました。このURLをクッションページと呼んでいます。クッションページの多くは、WordPressなどの脆弱性を用い、改ざんされたWebサイトからできていました。ファイルの閲覧にはプレビューボタンを押す必要があるようにも見受けられ、クリックするとまた別の改ざんサイトへアクセスし、マクロを含むOfficeファイルをダウンロードします。クッションページや、そこにリンクされた悪性ファイルの置かれたページは、いずれも改ざんサイトであるため、サイト管理者の対応状況によっては数日間やそれ以上アクセス・ダウンロード可能な状態が続いているケースがあるのも特徴です。

③新たな感染手法:アプリインストーラーの利用

12月上旬には、アプリインストーラーを用いた新たな感染手法も現れました。アプリインストーラーとは、Microsoftが提供するアプリケーションで、Windows10から利用できるようになったものです。Windows向けのアプリケーションのインストールが容易になるものとして、多くのWindows10に標準で導入されているとみられます。アプリインストーラーは本来、拡張子「.appinstaller」であるAPPINSTALLERファイルを読み込むことで、アプリケーションのインストールを開始します。Emotetでの感染活動でも、このファイルが前述のクッションページから配布されました。アイコンは正常なものと同じであり、この時点で見分けることは難しいと考えられます。

▶デジタルアーツは、安全にWebとメールを利用していただける「ホワイト運用」を実現

①マクロを含むOfficeファイルがメールに添付されていた場合

「m-FILTER」Ver.5では、メールにマクロを含むWord 97-2003 文書(拡張子「.doc」)やExcel 97-2003 ブック(拡張子「.xls」)が添付されていた場合、旧型式マクロブロック機能でブロックが可能です。Microsoft Word マクロ有効文書(拡張子「.docm」)やMicrosoft Excel マクロ有効ワークシート(拡張子「.xlsm」)の場合は、マクロ含有判定により検知が可能です。さらに、添付ファイルマクロ除去ができるメール無害化の機能もございます。

https://www.daj.jp/bs/mf/

②Officeファイルのマクロを実行してしまった場合

「i-FILTER」Ver.10のダウンロードフィルターでは、改ざんサイトに埋め込まれた悪性ファイルのダウンロードを検知することが可能です。また、多様なアクセス制御にはUser-Agentによる制御機能もございます。

https://www.daj.jp/bs/i-filter/

③アプリインストーラーのダウンロードURLにアクセスしてしまった場合

今回確認されているアプリインストーラーのダウンロードURLは、*.web.core.windows.net ドメインでした。このドメイン自体はMicrosoft Azureに関するものであり、すべてが有害なURLではありません。また、「*」には様々なサブドメインが含まれており、特定のドメインのみを悪性と判断するのは難しい状態でした。このように簡単に生成されるURLでもブロックできるよう、「i-FILTER」Ver.10にはホワイト運用という機能がございます。生成されたばかりのURLはカテゴリされていない状態となりますので、ホワイト運用時にはブロックされます。

https://www.daj.jp/bs/ifmf/

▶復活したEmotetについてのレポートはこちら

以下、弊社コーポレートサイト上にて公開しております。

セキュリティレポート

https://www.daj.jp/security_reports/220202_1/